Prof. Tanenbaum: Vážná rizika mikročipů! NL

Amsterdam, Nizozemské království, 2010 - 2005, (Rd)

Světoznámý profesor informatiky Andrew Stuart "Andy" Tanenbaum vyučuje na amsterdamské „Svobodné universitě“ („Vrije Universiteit“) v Nizozemském království a patří již od konce osmdesátých let minulého století ve svém oboru k těm vůbec nejuznávanějším kapacitám současnosti. Posledních deset let opakovaně zkoumá otázky kolem značných bezpečnostních rizik RFID technologie a s ní propojených informačních systémů včetně mikročipů implantovaných za účelem „trvalé identifikace“ (tzv. „čipování“) pod kůži psům, kočkám, ale také lidským bytostem.

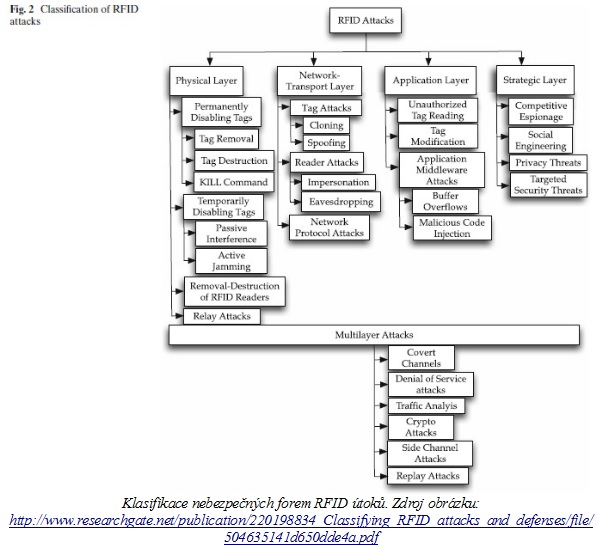

V období let 2009/2010 publikoval1 profesor Tanenbaum se svými kolegy výsledky vědeckého bádání, kterými upozornil na dosud opomíjená nebezpečí RFID. Odborné články Tanenbaumova týmu vzbudily značný ohlas a přiměly širokou veřejnost včetně politické reprezentace, aby se nad celou problematikou daleko více zamýšleli: uvědomili si vážné negativní stránky této technologie.

Dále v textu se můžete seznámit s vybranými komentovanými tezemi z výše uvedeného výzkumu, doplňkových vědeckých prací a ze zpráv sdělovacích prostředků dle tématického zaměření webu Necipujtenas.cz:

- Již v letech 2005/2006 demonstrovala2 skupina italských a nizozemských vědců možnost zavirování3 většiny v té době běžně dostupných průmyslově vyráběných nosičů RFID čipů s kapacitou paměti pro umístění tak malého množství dat, které představovalo pouze cca 128 znaků. Přitom dnes je už útočník schopen vměstnat virus jen do několika znaků.

- Od té doby se daří stále důrazněji veřejnost upozorňovat, že technologie RFID představuje hlavně díky absenci kvalitního zabezpečení vážnou hrozbu pro praktický/každodenní život občanů jednotlivých národních států. Jde např. o ztrátu soukromí, svobod/práv, průběžné nebo dokonce on-line sledování života/zvyklostí člověka, teroristické4 aj. kriminální činy.

Jak uvedl pro prestižní deník „The New York Times“ informatik Dr. Peter Neumann:

„Nemělo by Vás to vůbec nijak překvapovat, že systém, který je již ze své podstaty navržen tak, aby představoval vůbec to nejlevnější možné řešení, pak absolutně postrádá jakékoliv zabezpečení.“5

- Podle Dr. Neumanna si dnešní RFID systémy o nějakou tu katastrofu doslova říkají.

Stejný názor vyslovili také nizozemští badatelé, kteří varovali lidstvo, že:

Možnost nákazy „RFID malwarem představuje Pandořinu skříňku, na kterou zatím padá prach v našich ´chytrých´ skladištích a lidských obydlích.“6

Podvodné nosiče RFID čipů mohou třeba způsobit chaos v cenovém značení zboží a nebo rozšiřovat virovou infekci skrze své masové využití k účelům trvalé identifikace čtyřnohých domácích mazlíčků.7

- RFID systémy mají celou řadu vnitřních chyb a jsou vůbec velmi zranitelné. Nedokáží si poradit s obrovským množstvím zákeřných útoků. Například takový obyčejný obsah Vašeho nákupního košíku nebo kabelky může být jednoduše prozkoumán a posléze sledován právě díky RFID mikročipům. Potenciální zloděj nebo závistivý soused získá přehled o Vašich návycích i finanční situaci. Takového zvědavce/narušitele Vašeho soukromí zatím nelze nijak vystopovat (zůstane-li tedy pouze u své „špionáže“). Navíc současné běžné RFID systémy - jak již bylo řečeno - většinou nepoužívají žádnou nebo jen minimální ochranu (např. šifrování přenosu dat) a lze na ně díky tomu útočit z jakéhokoliv místa, které podporuje komunikaci s RFID technologií, když ta se ještě ke všemu čím dále tím rychleji vyvíjí, nosiče jednotlivých mikročipů se zmenšují a počet jejich nově vyrobených kusů roste doslova geometrickou řadou, což vytváří dosud nevídaná globální rizika.

- RFID mikročipy jsou extrémně citlivé např. na výboje statické elektřiny nebo na elektromagnetické vlnění: To vše je může vážně poškodit nebo i zcela zničit8.

Dočasné vyřazení funkcí RFID mikročipu z provozu vlivem interference rádiových vln, blízkosti kovových objektů, spínaných zdrojů elektrického proudu, vody, hliníkového obalu, elektrických spotřebičů včetně jejich kabeláže (viz např. „ferrite bead“). Výsledkem spolupůsobení výše uvedených činitelů může být např. znemožnění správného načtení informací z RFID mikročipu dejme tomu v průběhu policejní nebo úřední kontroly s tvrdými dopady na bezúhonné a slušné občany/voliče.

Opět zde existují vážné obavy z možnosti cíleného rušení RFID systému tak, aby jednotlivé mikročipy nemohly komunikovat se čtečkami/skenery dat.

Výrobci často vybavují RFID mikročipy několika tajnými instrukcemi. Ty v nich může spustit například čtečka dat/skener. Jde o tzv. „KILL command“ (příkaz k likvidaci), který mikročip definitivně vyřadí z provozu nebo třeba vymaže veškerá v něm uložená data. Zneužití a bezpečnostní rizika se zde přímo nabízejí (např. závistivým sousedem počínaje a policejní šikanou konče).

Odstranění (krádež) a fyzická destrukce čtečky/skeneru dat. Riziko zcizení kupříkladu policejních čteček s přístupem k databázovým systémům a používaným ke kontrolám chovatelů psů nebo různých identifikačních průkazů s RFID čipem (pasy, občanské a řidičské průkazy). Potenciální útočník může manipulací se skenerem napadnout celý informační systém. Samozřejmě je také třeba počítat s fyzickým poškozením RFID mikročipu a tím i s jeho vyřazením z provozu.

Útoky vedené z prostoru mezi čtečkou/skenerem dat a vlastním RFID mikročipem. Může jít např. o různá elektronická zařízení schopná přehlušit a změnit signál vysílaný čipem s výsledkem úpravy původního/originálního datového toku. Skener si pak „myslí“, že komunikuje přímo s mikročipem a přijme falešné informace, které odešle do cílové databáze. Vědci již dokonce zaznamenali vysoce sofistikované případy použití dvou takových zařízení najednou: jednoho pro daný mikročip a druhého pro vlastní čtečku dat.

„Obrovský problém představuje fakt, že tyto formy útoků mohou uspět z opravdu velkých vzdáleností.“9

Není už tedy nutné být v přímé blízkosti napadeného RFID čipu například na kreditní nebo parkovací kartě, pasu, občanském průkazu, skeneru dat atd.

Představme si třeba situaci, kdy zločinec vysílá ze vzdálenosti několika stovek metrů10 signál do čtečky dat, kterým získá autorizovaný přístup k vojenskému skladu nebo třeba jen pomůže kamarádovi „oblafnout“ policejní skener při kontrole psa na zaplacení pravidelného ročního poplatku apod.

Podrobnosti těchto výzkumů byly až dosud ovšem z přirozených důvodů přísně utajovány, neboť jejich zveřejnění by mohlo vážně ohrozit celý společenský systém západní vysoce technologicky vyspělé civilizace, která se rozhodla akceptovat a stále více a více využívat RFID technologie v každodenním lidském životě.

Útoky směřované přímo na nosiče RFID mikročipů - především tzv. klonování dat. Zkopírování obsahu běžného průmyslově vyráběného mikročipu není v praxi vůbec nic složitého a nevyžaduje to ani žádné drahé vybavení. Výjimku tvoří mikročipy obsahující údaje z osobních dokladů, které již mívají některé formy zabezpečení (třeba složitější šifrování, dodatečná autentizace, víceúrovňová paměť atd.), ale ani ty nepředstavují nepřekonatelnou překážku11.

Výsledkem klonování je identický nosič RFID mikročipu, který je schopen zmást skener/čtečku dat, přesvědčit např. policejní kontrolu, že je právě zkoumaný pes již očipován a roční poplatek je za něj řádně uhrazen, nebo udělat z kriminálníka vysoce postaveného diplomata s mezinárodní imunitou vůči jakémukoliv trestnímu postihu.

Přirozeně masová cirkulace identických mikročipů se stejnými daty (zahlcení a tím také destabilizace) je další možnou formou potenciálního útoku a likvidace integrity RFID systému.

Vědci popsali případy zkopírování komunikace mezi hardwarem RFID systému v jistém delším časovém úseku. Posléze byl tento zaznamenaný proud dat odvysílán na jiném místě tak, aby ošálil původní systém a navodil dojem, že je vše v pořádku. Podařilo se díky tomu např. získat přístup do veřejnosti nepřístupných skladišť atd.

- „Spooing“12 představuje variantu klonování obsahu RFID mikročipu, která ovšem nevyžaduje fyzickou přítomnost původního čipu. Útočník pouze disponuje vysokou znalostí interního fungování daného RFID systému včetně protokolů, nastavení služeb apod. a díky těmto informacím včetně patřičného hardwarového vybavení simuluje existenci platného nosiče RFID mikročipu – například řádně zaplaceného a registrovaného čipu implantovaného psovi při přesunech zvířat mezi členskými státy Evropské unie nebo u pokladny v supermarketu vygeneruje nižší cenu nakupovaného zboží atd.

- Útoky prostřednictvím čtečky/skeneru dat v rámci procesu skrývání/změny pravé identity člověka, zvířete, ale také zboží apod. Vzhledem k tomu, že v mnoha případech nevyžaduje RFID komunikace vůbec žádnou autentizaci (použití PINu, autorizační SMS apod.): může dojít k podvržení/změně totožnosti či původu osoby/věci apod. např. prostřednictvím úředně schválené čtečky/skeneru dat. Jelikož mají jednotlivé skenery často přímý přístup k databázím osobních údajů a dokáží i doplňovat nebo přepisovat informace uložené na nosičích RFID mikročipů: Představují ve svém důsledku vážný bezpečnostní problém. Stačí si jen uvědomit, že schválně změněná data obsažená v lékařských databázích a nebo údaje přiřazené útočníkem k jinému pacientovi13 mohou mít dalekosáhlé následky a přitom celý informační systém bude jednat tak, jako by šlo o řádný/autorizovaný přístup.

- "Eavesdropping“14 (viz také „Skimming“) představuje jednu z vůbec nejrozšířenějších a nejobávanějších hrozeb RFID systémů, které vyplývají již z jejich samotné technologické podstaty. Nejvíce se tato metoda „špiclování“ zaměřuje na čtečky/skenery dat, které mají daleko silnější signál než samotné mikročipy.

Hrozba zjištění konkrétních údajů neautorizovanými osobami bez možnosti jejich dopadení je stále velice aktuální. Obecně lze "Eavesdropping“ totiž jen těžko odhalit, pokud daný pachatel pouze pasívně „odposlouchává“ informace a nijak jinak se aktivně neprojevuje. A totéž se týká samozřejmě RFID mikročipů i když v jejich případě je celý proces více složitější a naráží na větší množství technologických překážek (důvodem je nízká vzdálenost pro účinné zachycení dat), fyzický monitoring držitele čipu apod.

I v případě šifrovaného přenosu dat, kdy není jasný obsah transmitované informace, může útočník získat důležité údaje o fungování celého RFID systému již jen na základě monitoringu četnosti/času/místa/síly signálu a užití elektrické energie v době odesílání zpráv s dopadem na soukromí člověka, jeho společenskou a sociální interakci nebo dokonce na zjištění počtů finančních operací aj.

Navíc nizozemští vědci již mnohokrát prokázali jednoduchost prolomení šifrovacích protokolů užitých třeba v identifikačních průkazech s RFID mikročipem. Použili k tomu běžně dostupné počítače a software.15 Tyto „kryptografické razie“ („Crypto Attacks“) budou narůstat čím dále tím více s obecným povědomím veřejnosti o fungování počítačů a RFID systémů.

Útoky na RFID systémy vedené prostřednictvím síťových protokolů. Zranitelnost většiny běžných RFID systémů spočívá hlavně v jejich již mnohokráte zmiňované absenci jakéhokoliv dostatečného zabezpečení a zároveň v přímém přístupu k centrálním databázím údajů včetně napojení a využívání k sekundárnímu přenosu informací klasických pevných (kabelových) i WiFi sítí. Každý takový RFID systém je pak přirozeně ještě navíc napadnutelný tzv. „zevnitř“ skrze všechny známé formy potenciálních ataků, které jsou typické pro standardní počítačové prostředí.

Obecně platí: Čím méně informací je uloženo na každém nosiči RFID mikročipu, tak tím je přirozeně také menší riziko ztráty/zneužití zde přítomných informací. Zlaté pravidlo zní: Veškerá data se vztahem k danému mikročipu by měla být uložena v nezávislých a dobře zabezpečených databázích.

Napadení vedené skrze „zprostředkující software“ - tzv. „middleware“16, který zajišťuje funkčnost a bezproblémovou komunikaci různých částí RFID systému. Vědci se v tomto případě obávají především skrytých chyb a „zadních vrátek“ obsažených v „middleware“ buď již přímo z výroby nebo posléze objevených hackery. „Zprostředkující software“ je třeba schopen díky znalosti již výše zmiňovaných utajovaných výrobních instrukcí pro ovládání RFID mikročipů vydat pokyn k nepřetržitému/opakovanému odesílání pouze určitého bloku dat umístěných na daném čipu. Agresor díky tomu dokáže kupříkladu zastavit odbavování zavazadel na letišti17, zakázat vstup do úředních budov držitelům karet s mikročipem nebo vyvolat přetížení celého informačního systému skrze simulaci přítomnosti miliard mikročipů v určitém krátkém časovém úseku apod.

„Middleware“ je jakožto software náchylný k virové infekci mj. díky využívání řady skriptovacích jazyků (JavaScript, PHP, XML atd.). Nosiče RFID čipů tak mohou prostřednictvím čteček/skenerů dat zavirovat „zprostředkující software“ (nebo také v opačném gardu) a obzvláště způsobit mnoho škody dejme tomu v přísně střežených databázích osobních údajů občanů/chovatelů psů.

- Mezi široké veřejnosti velmi dobře známá a obávaná rizika RFID technologie patří především snahy jak komerčního, tak veřejného sektoru o neoprávněné shromažďování informací ze soukromého života jednotlivých občanů. Jde kupříkladu o zaznamenávání osobních zvyklosti, pohybu, kontaktů, nákupů zboží a služeb, lékařských údajů atd. Tato situace vedla až ke vzniku mohutných celosvětových kampaní usilujících o zákaz používání nosičů RFID mikročipů.

Jakmile by totiž případný útočník zjistil o dané osobně skrze RFID mikročipy dostatek údajů, mohl by se zaměřit na její diskreditaci, přepadení, okradení, fyzickou likvidaci, omezení jejích práv/svobod atd.

Vědci v této souvislosti upozornili na riziko užití tzv. „RFID bomby“18. Ta je aktivována pouze v případě, když se v její blízkosti objeví přesně cílená osoba (vybraná třeba podle rasy, národnosti, víry, sexuální orientace, politického přesvědčení, čísla jejího psa, kočky atd.) s patřičným RFID identifikátorem (např. čip v pasu, občance nebo implantovaný pod kůži psovi daného majitele atd.), který si odpalovací zařízení načte z přibližujícího se objektu.

Přenášení informací v tzv. „skrytých kanálech“ nosičů RFID mikročipů bez nebo s vědomím nositele čipu. Každý mikročip umožňuje uložení a transfer jistého množství dat v závislosti na velikosti své paměti. Potenciální útočník je schopen využít zbytkového volného paměťového prostoru mikročipu k přenosu informací, o kterých nemá jeho držitel vůbec povědomí. Vědci předně upozorňují na zneužívání znalosti tohoto faktu ze strany distributorů zboží a služeb k monitorování chování svých zákazníků. Například oblek zakoupený v supermarketu bývá označený dobře skrytými RFID mikročipy, které vydrží být plně funkční dlouhé roky a jsou schopny se kdykoliv zaktivovat v blízkosti čtečky/skeneru dat, přičemž odešlou do cílové databáze velmi cenné informace, ze kterých lze vydedukovat chování zákazníka tak, aby mohl být opět osloven s novou a přímo na něj cílenou nabídkou.

RFID mikročipy určené k identifikaci lidských bytostí v pasech aj. průkazech totožnosti mohou zároveň skrytě informovat policejní/vojenské/celní aj. úřední osoby o údajích ze života každé zrovna kontrolované osoby.

Podobně si lze celý proces představit z hlediska povinně implantovaných mikročipů čtyřnohým domácím mazlíčkům, kde by se na sledování chovatele zvířete podíleli jak obchodníci, veterináři, policie a celníci, tak úředníci státní správy i místní samosprávy s cílem vytáhnout z nebohého občana co nejvíce peněz a zbavit jej soukromí i svobod.

Samozřejmě lze těmito kanály třeba také vyvézt z nepřátelské země různé informace získané při špionážní činnosti a nenápadně je předat při běžné celní kontrole spřízněné strany na hranicích státu v rámci skenování osobních dokladů s RFID mikročipem apod.

- S postupujícím rozvojem a globálním šířením RFID technologie existuje vážná obava ze vzniku tzv. „čipové totality“, kdy bude mít každá osoba i zvíře nebo zakoupená věc svůj mikročip. Díky tomu bude sledován každý lidský krok a soukromí nebo přirozená práva/svobody pozbudou svého smyslu.

Profesor Tanenbaum vyjádřil na závěr své studie spolu s kolegy přesvědčení, že:

„Vzhledem ke stále většímu rozšiřování RFID systémů jsou otázky jejich zabezpečení daleko více důležitější než kdykoliv předtím.“19

***

Výsledky výše popsaného výzkumu profesora informatiky Andrew S. Tanenbauma z amsterdamské „Svobodné university“ v Nizozemském království a jeho kolegů především nyní nastolují (staro)nové důležité otázky kolem ochrany svobodného života a osobních údajů všech občanů/chovatelů zvířat v jednotlivých databázích nejen na území České republiky. Varují před rizikem případného útoku na informační systémy zdejších obcí/měst např. skrze zvířatům implantované pokročilé formy RFID mikročipů, dále policií, úředníky, veterináři aj. osobami používané čtečky/skenery atd. včetně nebezpečí neoprávněného/mylného postihu lidí/voličů při jakékoliv kontrole atd.

Jakými novými a zcela zbytečnými problémy asi občany českých/slovenských/evropských měst/obcí zase v této souvislosti výkonná moc zatíží? Zastupitelé/politici totiž většinou vůbec důkladnou ochranu osobních údajů svých občanů (např. chovatelů psů) neřeší i když tyto citlivé informace jednotlivé úřady pod pohrůžkou pokut vyžadují. Vůbec si neuvědomují potenciální gigantický problém, který lidem vytvořili.

I na takové otázky bude nyní muset bezcitná politická reprezentace reagovat, jelikož danou tristní situaci sama způsobila a na své občany bezohledně uvalila: Např. v Ostravě si nezodpovědní zastupitelé vynutili svými vyhláškami (na Slovensku již dokonce zákonem) povinné/trvalé označování psů RFID mikročipy včetně s tím souvisejících kontrol občanů.

Profesor Tanenbaum tak nyní svými výraznými argumenty podpořil - vzhledem ke své znalosti rizik RFID technologie - všechny zastánce DOBROVOLNÉHO a nikoliv povinného čipování.

Zdroj: http://www.nytimes.com/2006/03/15/technology/15tag.html?_r=0; http://centaur.reading.ac.uk/29329/1/GASSON_ISTAS2010.pdf; http://www2.lirmm.fr/~w3mic/SOCSIP/images/stories/45_GDR_SOC_SIP_Design_and_emulation_of_new_robust_architectures_for_UHF_RFID_Tags.pdf; http://dl.acm.org/citation.cfm?id=1891609; http://www.researchgate.net/publication/220198834_Classifying_RFID_attacks_and_defenses/file/504635141d650dde4a.pdf; http://www.infosec.gov.hk/english/technical/files/rfid.pdf; http://link.springer.com/content/pdf/10.1007%2Fs10796-009-9210-z.pdf; http://www.necipujtenas.cz/fakta/rizika-cipovani/vedec-prokazal-virove-riziko-rfid-cipu-gb.aspx; http://www.necipujtenas.cz/fakta/rizika-cipovani/studie-nato-bezpecnostni-rizika-rfid-fin.aspx; http://www.bbc.co.uk/news/10158517; http://news.sky.com/story/781852/scientist-infected-with-computer-virus; http://www.rfidvirus.org; http://www.wired.com/science/discoveries/news/2006/08/71521?currentPage=all; http://www.darkreading.com/vulnerability/researcher-reads-rfid-tag-from-hundreds/226500226

__________________________

1 Viz např. Aikaterini Mitrokotsa, Melanie R. Rieback, Andrew S. Tanenbaum: Classifying RFID attacks and defenses, IN: Information Systems Frontiers, November 2010, Volume 12, Issue 5, pp 491-505, DOI 10.1007/s10796-009-9210-z, dost. online http://link.springer.com/content/pdf/10.1007%2Fs10796-009-9210-z.pdf; dále viz též http://www.researchgate.net/publication/220198834_Classifying_RFID_attacks_and_defenses/file/504635141d650dde4a.pdf

3 Viz http://www.necipujtenas.cz/fakta/rizika-cipovani/vedec-prokazal-virove-riziko-rfid-cipu-gb.aspx

4 Viz http://www.necipujtenas.cz/fakta/rizika-cipovani/studie-nato-bezpecnostni-rizika-rfid-fin.aspx

8 V rámci zajištění ochrany soukromí a přirozených ústavních práv před nežádoucím sledováním se využívá pro permanentní likvidaci skrytých RFID mikročipů (např. v oblečení nebo v jiných předmětech) tzv. „RFID Zapper“ - http://www.hw.cz/navrh-obvodu/rfid-zapper.html

9 Aikaterini Mitrokotsa, Melanie R. Rieback, Andrew S. Tanenbaum: Classifying RFID attacks and defenses, IN: Information Systems Frontiers, November 2010, Volume 12, Issue 5, pp 491-505, DOI 10.1007/s10796-009-9210-z, dost. online http://link.springer.com/content/pdf/10.1007%2Fs10796-009-9210-z.pdf

11 Na základě praktických zkušeností ovšem vědci upozorňují, že některé mikročipy by měly zůstat „klonovatelné“, jelikož se tak zabrání těm nejhorším fyzickým útokům směřovaným přímo na jednotlivé lidské bytosti. Např. roku 2005 zloději amputovali prst řidiči vozidla jenom proto, aby mu mohli ukrást jeho vůz značky Mercedes, který byl chráněn proti krádeži pomocí systému rozpoznávání otisků prstů - viz Aikaterini Mitrokotsa, Melanie R. Rieback, Andrew S. Tanenbaum: Classifying RFID attacks and defenses, IN: Information Systems Frontiers, November 2010, Volume 12, Issue 5, pp 491-505, DOI 10.1007/s10796-009-9210-z, dost. online http://link.springer.com/content/pdf/10.1007%2Fs10796-009-9210-z.pdf

12 „Spoofing je velice často využívaná technika z oblasti informatiky. Jde o jisté maskování uživatele v síti. Nejčastěji využívanou formou je IP spoofing, který falšuje IP adresu paketů.“, cit. dle http://spoofing.cz/

13 Viz také http://www.necipujtenas.cz/fakta/rizika-cipovani/vedec-prokazal-virove-riziko-rfid-cipu-gb.aspx

14 Utajený odposlech/monitoring/sledování soukromých rozhovorů, činů apod. druhých lidí bez souhlasu dotčených osob.

15 Viz Aikaterini Mitrokotsa, Melanie R. Rieback, Andrew S. Tanenbaum: Classifying RFID attacks and defenses, IN: Information Systems Frontiers, November 2010, Volume 12, Issue 5, pp 491-505, DOI 10.1007/s10796-009-9210-z, dost. online http://link.springer.com/content/pdf/10.1007%2Fs10796-009-9210-z.pdf

18 „Using a mockup e-passport modeled on the U.S. design, they showed how an attacker could connect a hidden, improvised bomb to a reader such that it triggers an explosion when a passport-holder comes within range.“, cit. dle http://www.wired.com/science/discoveries/news/2006/08/71521?currentPage=all

19 Viz Aikaterini Mitrokotsa, Melanie R. Rieback, Andrew S. Tanenbaum: Classifying RFID attacks and defenses, IN: Information Systems Frontiers, November 2010, Volume 12, Issue 5, pp 491-505, DOI 10.1007/s10796-009-9210-z, dost. online http://link.springer.com/content/pdf/10.1007%2Fs10796-009-9210-z.pdf